上記のブログ記事の続きです。

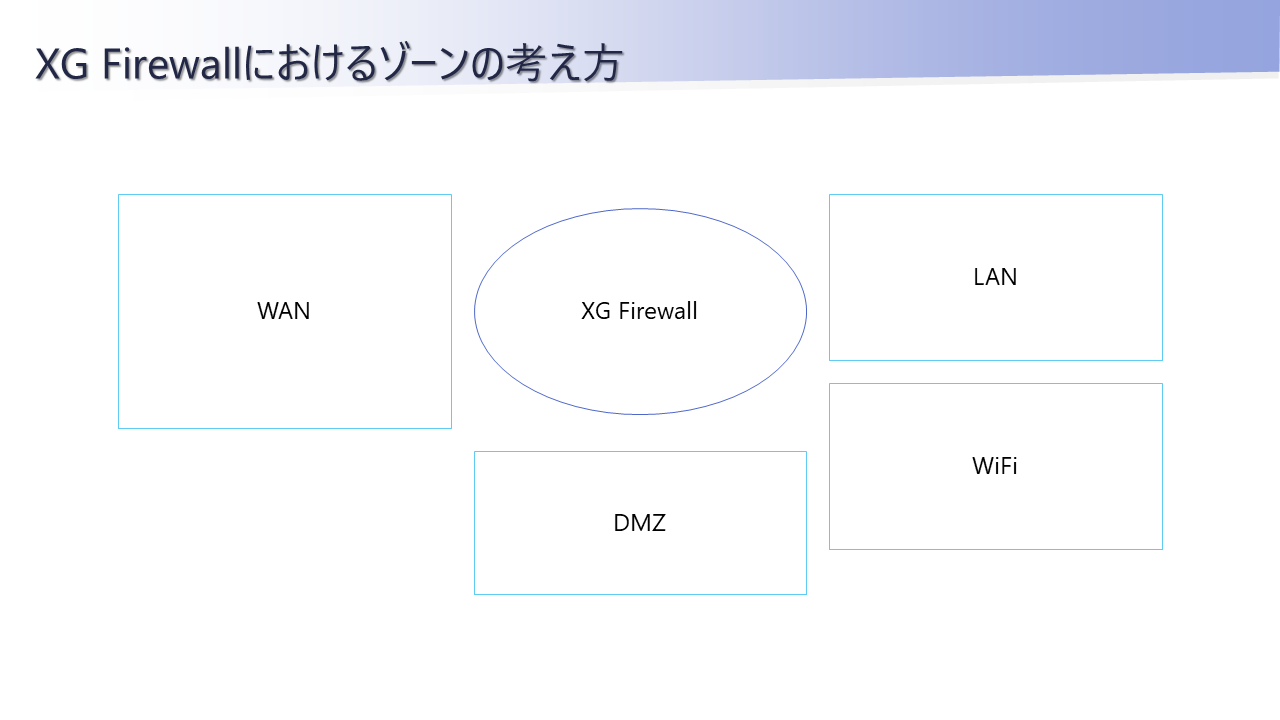

XG Firewallにおけるゾーンの考え方

デフォルト状態ではXG Firewallには4つのゾーンが存在します。

各ゾーンには典型的に名前の通りの用途が想定されており、ゾーン内の端末からXG Firewallに対する通信は用途に合わせて制限されています。

例えば、WAN側からは基本的にSSL-VPNサービスへのアクセスのみ許可されており、Pingへの応答や管理用のWeb UIへのアクセスは許可されていません。

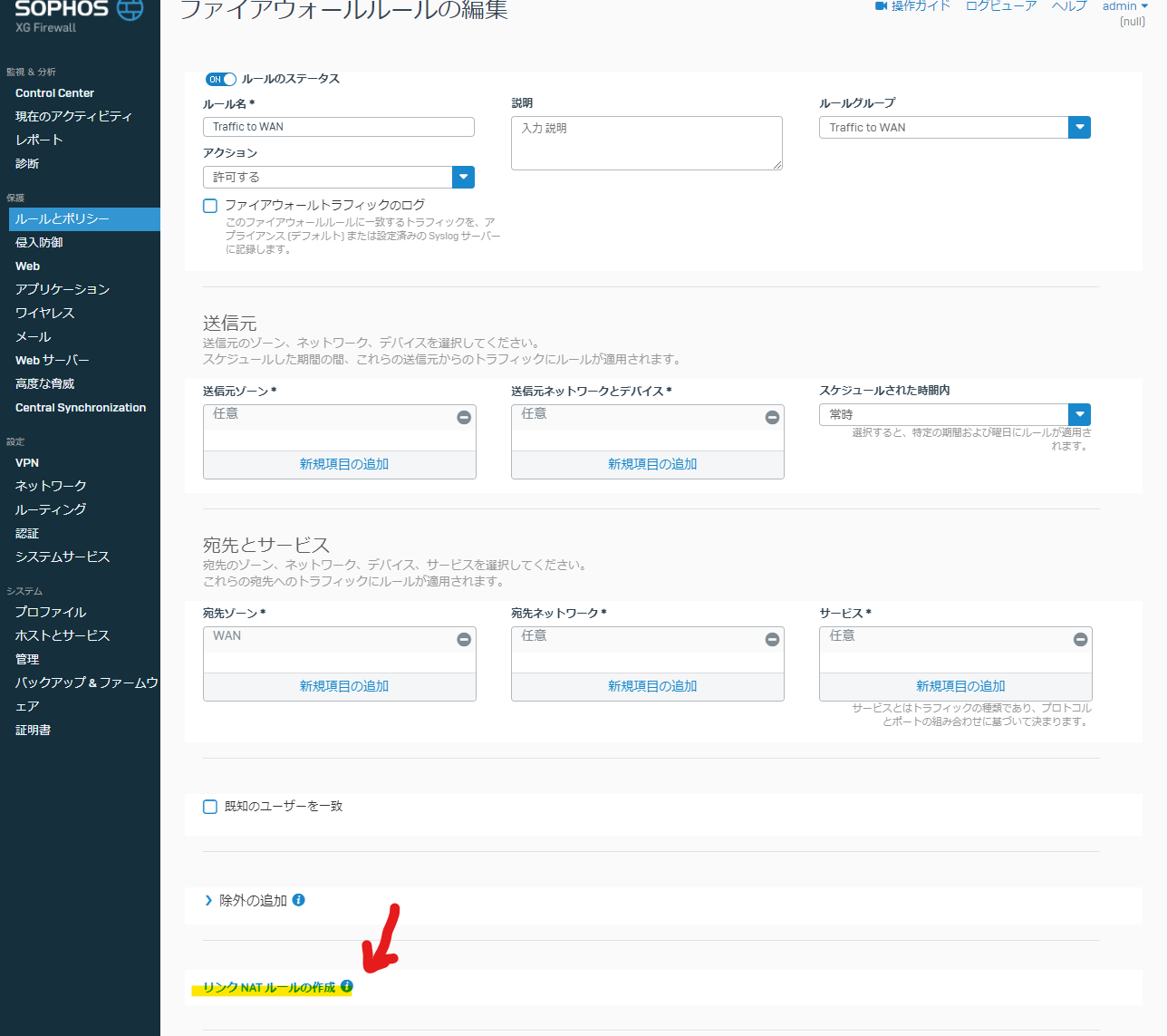

ファイアウォールルールの定義

ファイアウォールは前提として必要な通信は明示的に列挙する=列挙されていないものは許可しない (暗黙のDeny) が大前提です。

ルーターのような「とりあえずルーティングテーブルに載っていたらパケット転送しよう」「よく分からないやつはデフォルトルートに乗せてしまえ」とはちがいます。

ゾーンはXG Firewallからみた時の領域の割り振りみたいなものなので、現実で細かく設定するときはホストやグループを定義してそれらをルールで束ねるような形になると思います。

設定例) WANゾーンのIPホスト”LogonBox VM”から、LANゾーンのIPサブネット”WIREDNETネットワーク”に対する接続を許可する

NATルール

NATルールは通信パターンが合致したものに対してパケット先頭の送信先IPアドレスや送信元IPアドレス、ポート番号などを書き換える動作を指します。

よく使うのはInternetに対して、プライベートIPv4アドレス発のパケットをグローバルIPv4アドレスを送信元とするようにSource NATするとかでしょう。

ルーターやL3スイッチとかでACLでフィルタリストを頑張って定義してマッチしたものをSource NATすると言うよりは、セッションまで見ているファイアウォールなので分かりやすく設定出来ます。

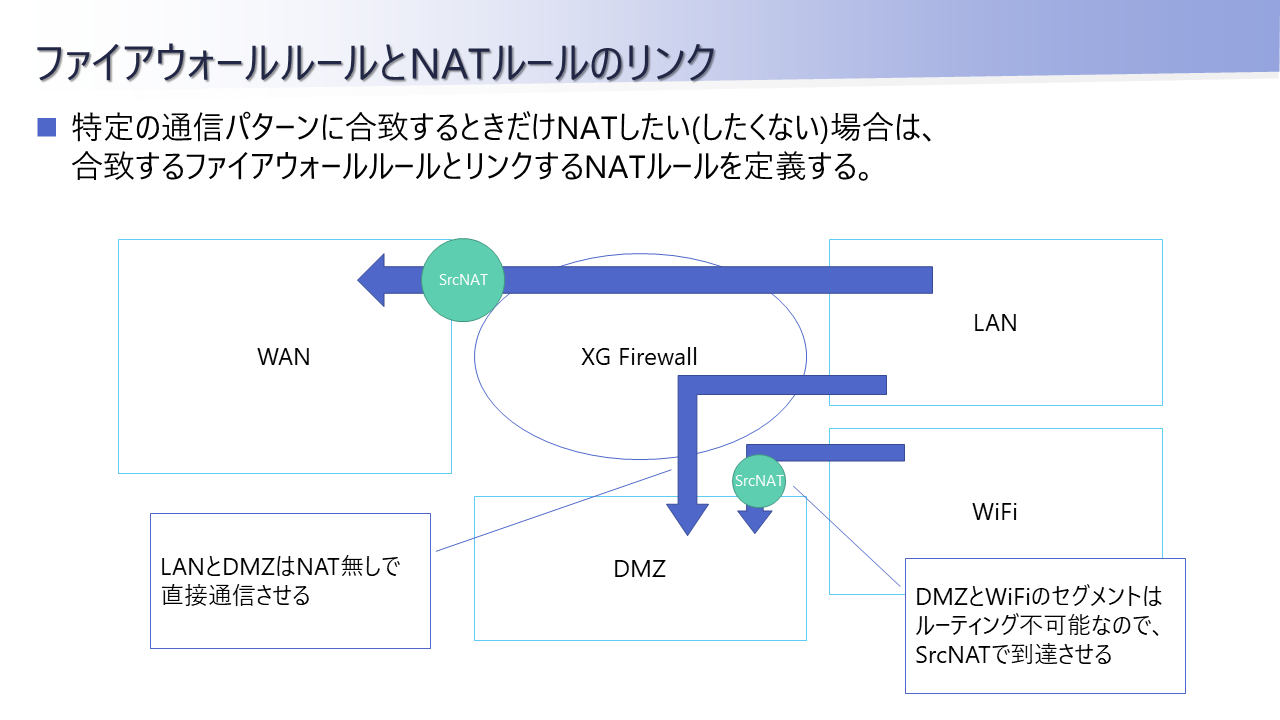

ファイアウォールで通過させる通信の定義と、NATしたい通信の定義は往々にして同一なことが多いので、XG FirewallではファイアウォールとNATルールをリンクさせて管理することが出来ます。

複雑なことをやろうとすると下図のようなことも出来ます。おすすめはしませんが。