普通のご家庭内でもIPv6アドレスをPCやスマホまで振らせておくと良いことが多い時代になってきました。Google系のサービス、YouTubeとかは大抵IPv6経由の方が快適にアクセス出来ますし。

IPv6アドレスをクライアント上で全て手動で構成するなんてのは普通じゃないので、だいたいのパターンは以下のどれかに当たると思います。

- NTTからレンタルされるHGW直下でDHCPv6で受け取る

一人暮らし+スマホがない+PCを有線接続するなら……

NTTレンタル無線LANは遅くて高いから普通使わないだろ - IPv6ブリッジ機能を使う

一昔前の家庭用ルーターで良く実装されてましたね。

ファイアウォールは端末側で頑張れ。(HGWの簡易FWを除けばInternetと直結状態) - ND Proxy機能を使う

最近の家庭用ルーターでは普通かな。

簡易的ですがInbound通信のみOKっていうフィルタリングは出来ますね。 - DHCPv6-Relayする

あんまりこのパターンは見たことがない。やってることはIPv6ブリッジと同じですからね。 - DHCPv6-PD (Prefix Delegation)する

良く誤家庭ルータ=業務用ルータを使っている人たちが設定例を出してますね。ルーターがIPv6アドレスレンジ/64を管理して、RA+DHCPv6でLAN側に配るやつです。 - DHCPv6 Serverを立てて管理する+WAN側にSoruce NATで出す

Sophos XG Firewallはこの考え方です。

なお、現状のSophos XG FirewallではRA + DHCPv6の構成しかセットアップできないため、Android端末に対してはIPv6アドレスの配布しか出来ません。

※RDNSSによるIPv6 DNSサーバアドレスの通知が出来ない→DHCPを併用してIPv4 DNSサーバアドレスを通知することで実用上は無視できる

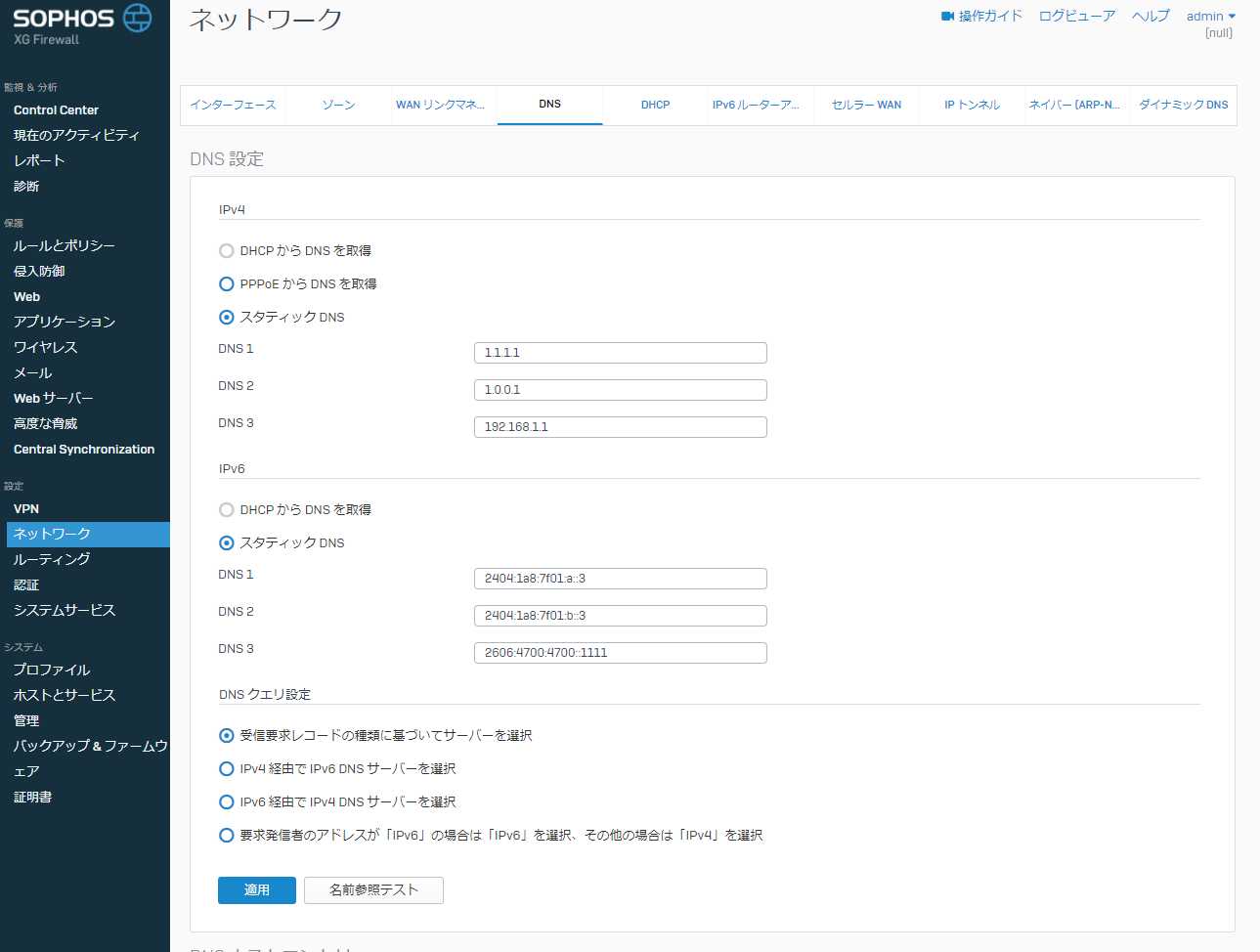

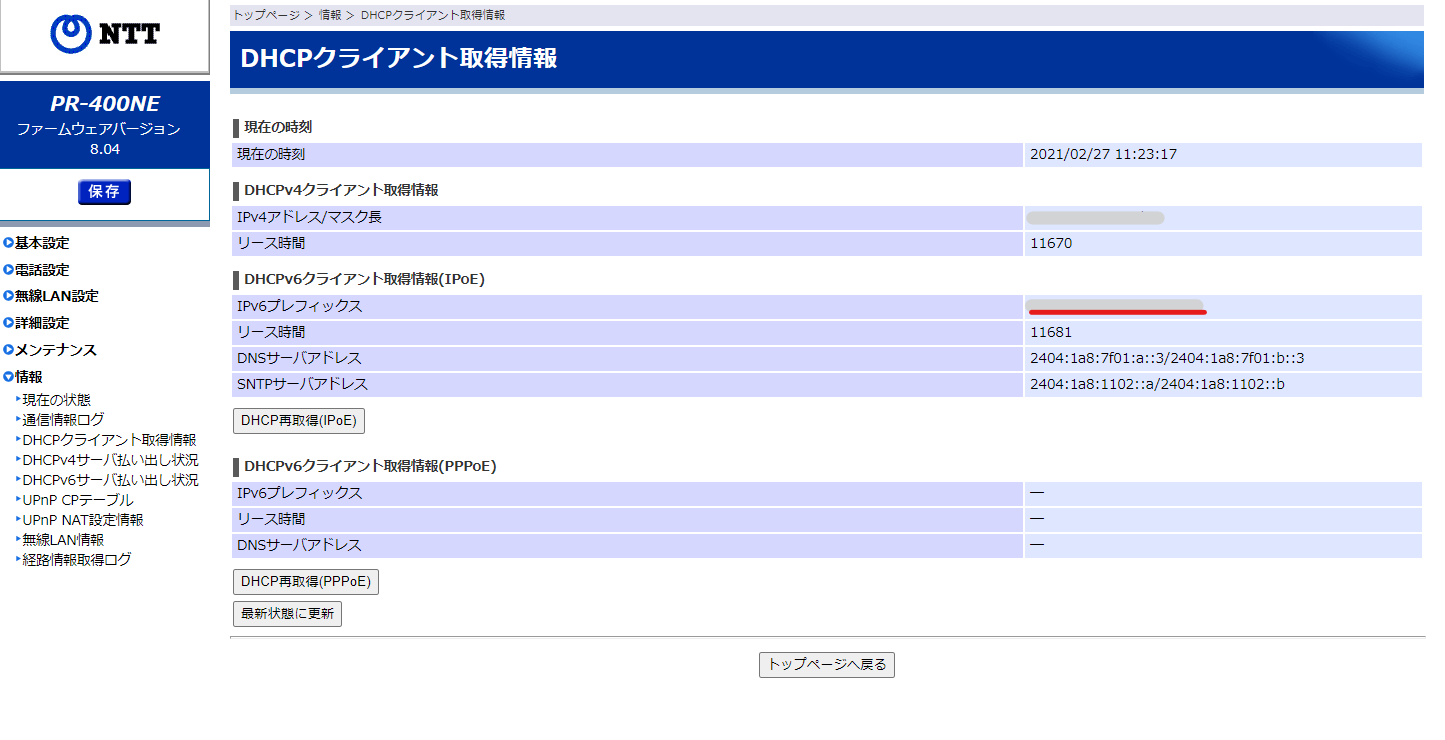

フレッツ網で割り当てられているIPv6プレフィックスを確認する

NTTから貸与されているHGW管理画面上でDHCPv6クライアント取得情報から自分の回線に割り当てられているIPv6プレフィックスが確認出来ます。

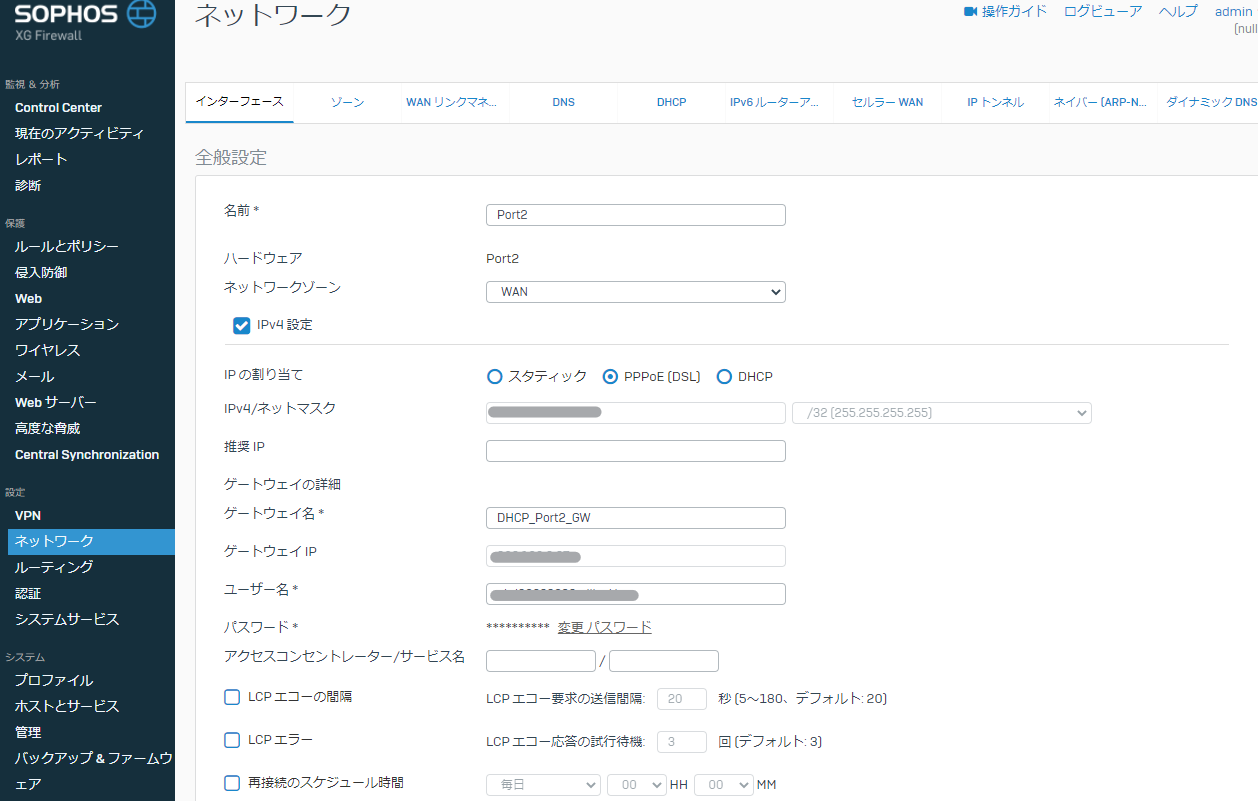

XG FirewallのPort 2にIPv6アドレスを付与する

始めは簡単のため、Port 2のIPv6設定でDHCP指定すると良いです。

そうするとIPv6アドレスとゲートウェイIPを拾ってきてくれます。

(画面は一度DHCPv6で拾ってきたIPアドレスを手動で入れています)

XG FirewallのPort 1にIPv6アドレスを付与する

HGWで確認したプレフィックスはひかり電話契約ありの場合は/56なのでLANに配布する/64との間の 8 octet分 (16進数表記だと2文字分) は自由に決めることが出来ます。うちではLAN側の第3オクテットと揃えて、IPv6アドレスをPort 1に付与しています。

このPort 1に付与したIPv6アドレスが、RAでデフォルトゲートウェイとして広告されます。

IPv6ルーターアドバタイズの指定をする

Port 1に指定したIPv6プレフィックス/64をLAN側に実際に広告していきます。

Mフラグは、DHCPv6でIPアドレスを管理する場合に立てておきます

Oフラグは、DHCPv6でDNSサーバーを配布するときに利用します。(Windows 10だとOフラグがあればIPv6 DNSサーバを受け取れます、AndroidはM/Oフラグを華麗に無視するけど)

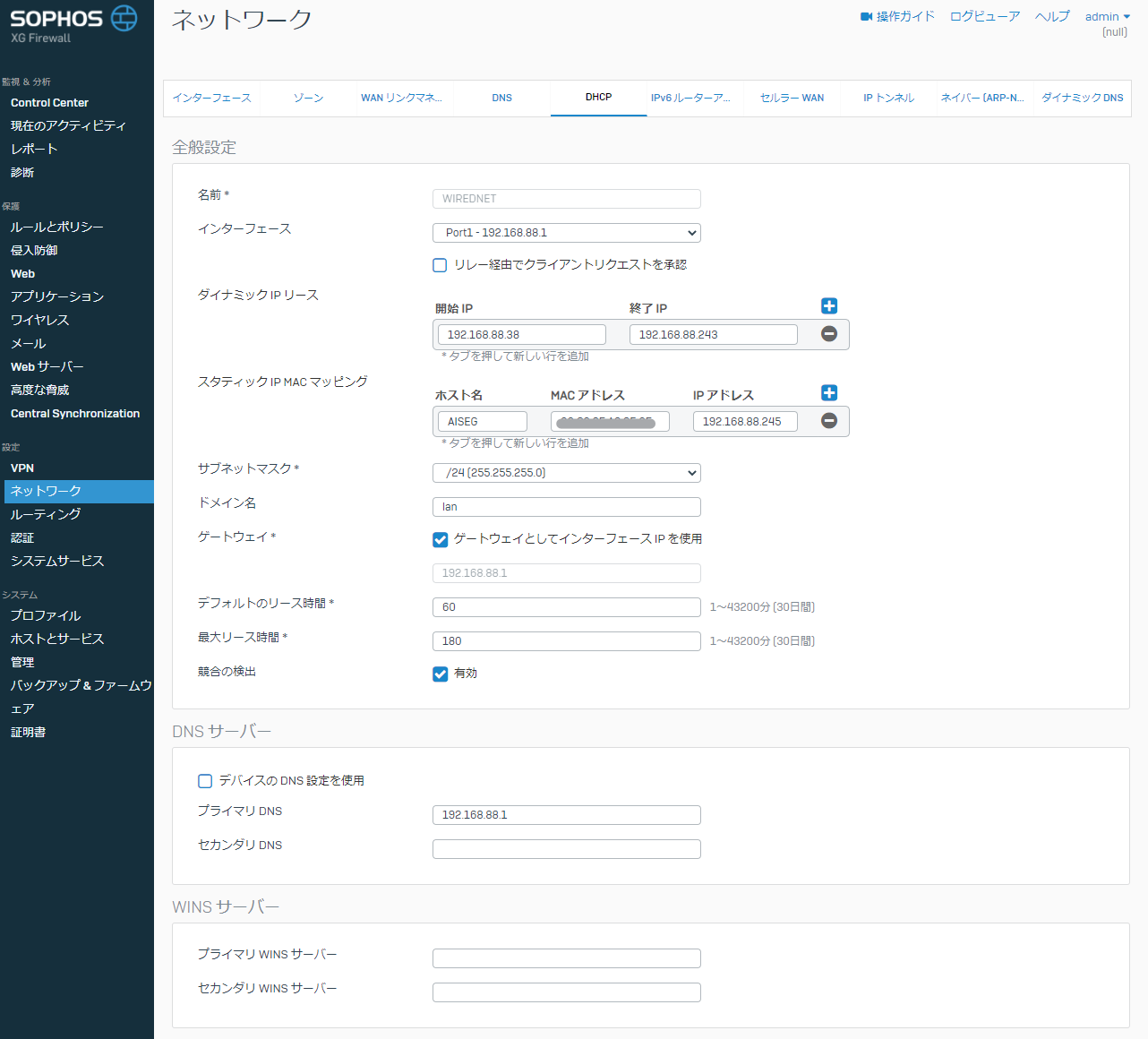

DHCPv6の配布設定をする

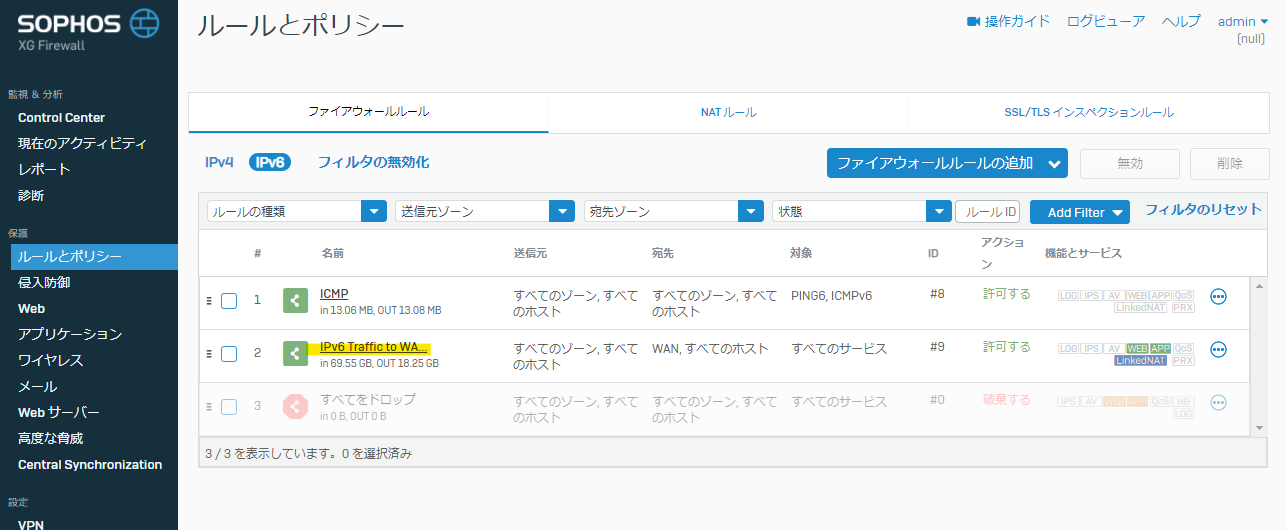

ルールとポリシーでIPv6通信の許可をする

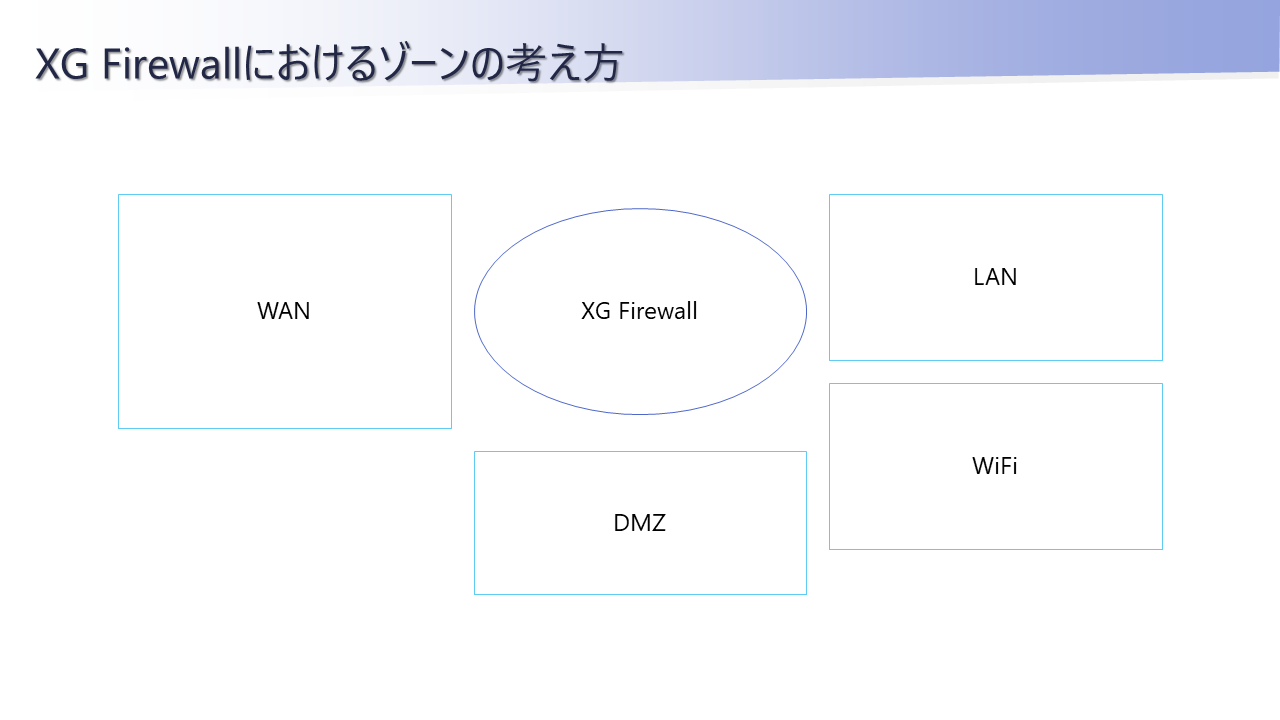

この辺はIPv4での設定の考え方と同じです。

LAN→WANの通信を全て許可、みたいな設定をします。

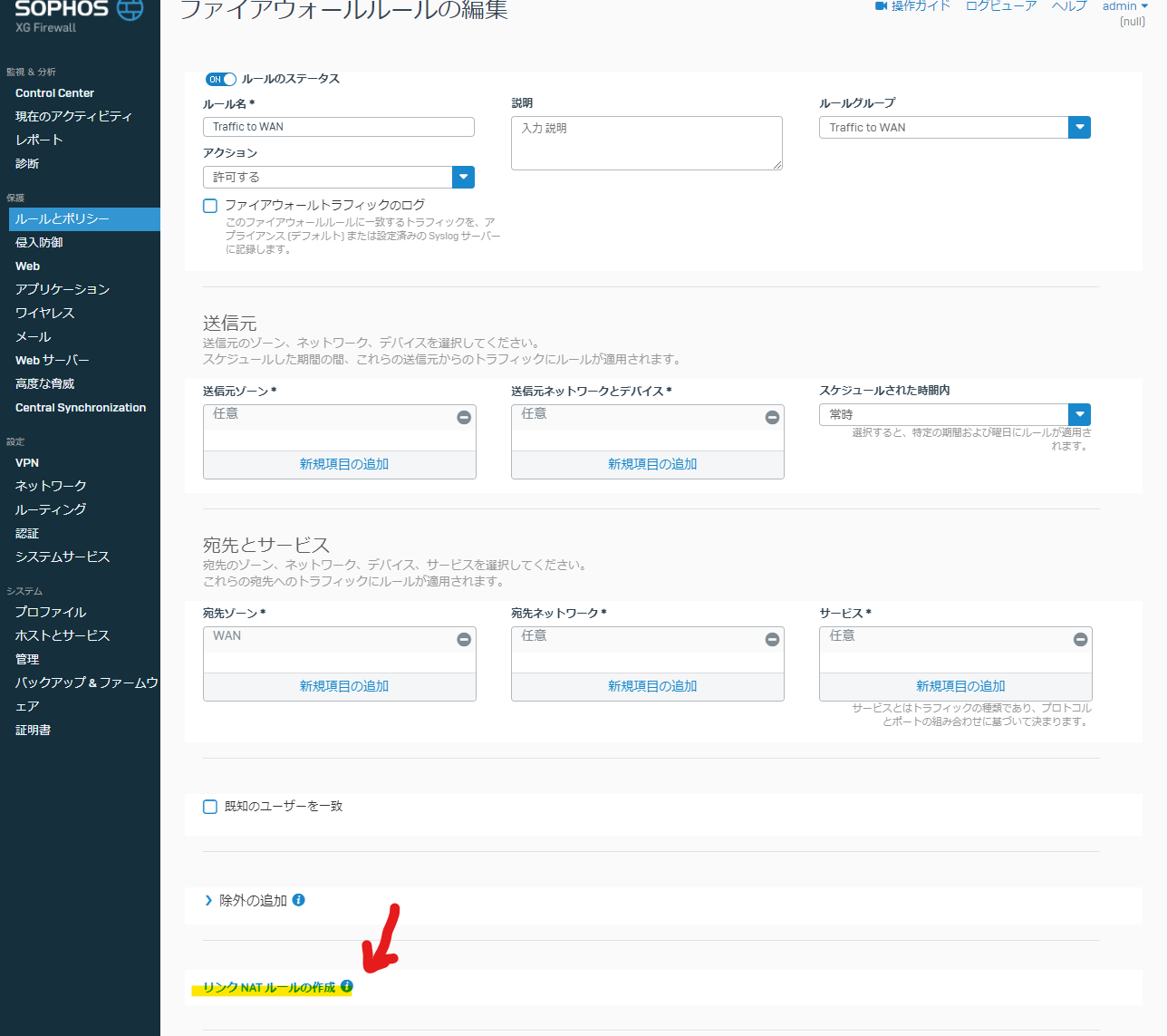

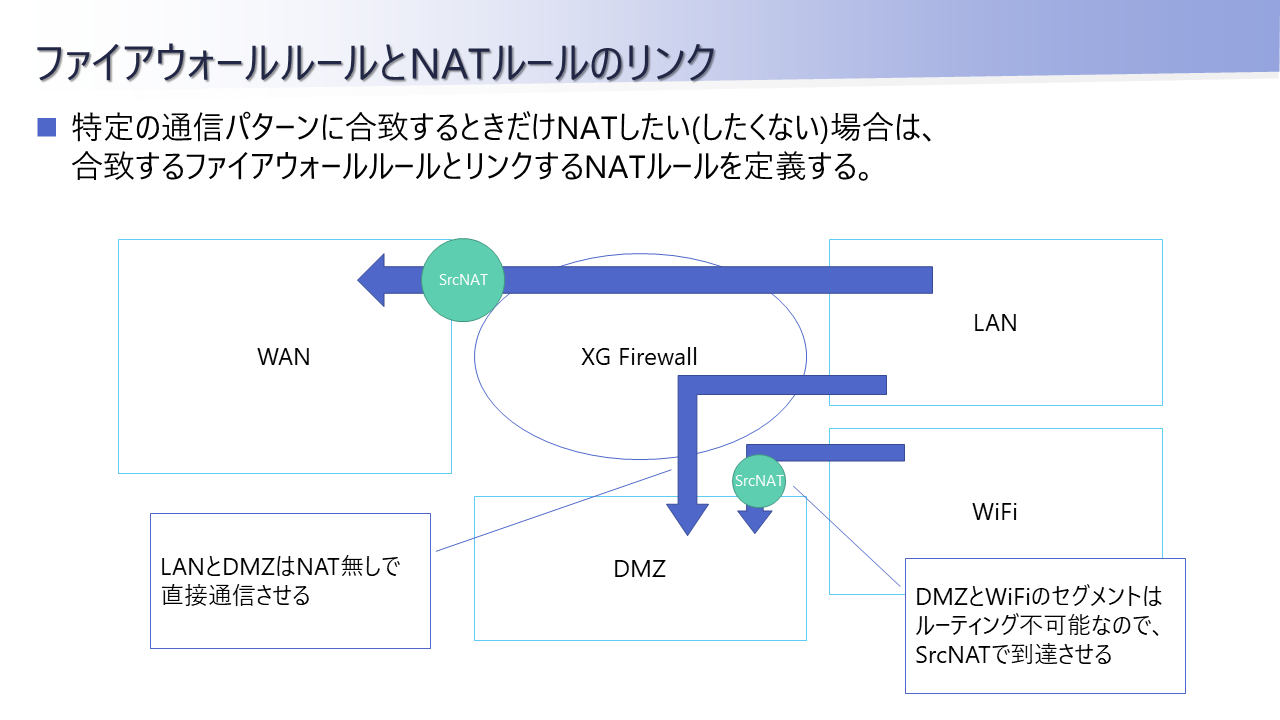

NATルールでSource NATを指定する

WAN側へ出て行くときにXG Firewallが持っているインターフェースIPv6アドレスにSource NATする設定を入れます。

IPv6ブリッジやND Proxy機能、DHCPv6-PD等に慣れていると、何でクライアントのIPv6アドレスのまま出していかないんだ?って不思議になるかもしれません。ただ、逆にIPv4な世界だとプライベートIPアドレスをWAN側グローバルIPアドレスにSource NATしていたのと同じことをIPv6でもやっているんだ、と考えてもらったほうが良いです。

実際にアクセス確認する

http://test-ipv6.com/ 等にアクセスしてIPv4/IPv6ともに通信出来ていることを確認します。このとき見えてくるアドレスは共にXG FirewallのWAN側ポートに持っているインターフェースIPアドレスになっていると思います。