我が家のデフォルトゲートウェイは長らくEdgeRouter-Xに任せていたんですが、最近パケットロストかスループット低下が目に余るようになりリプレースしようかなの機運が。

いきなり信頼と実績の国産ルータYAMAHA RTXとかNEC IXとかに手を出そうかとも思いましたが、まずはEdgeRouter-X自体の性能不足なのかどうかを見極めるためにパワフルな物理マシンの上で仮想アプライアンスを使って切り分けしてみようと。それでもダメなら足回りのフレッツ回線の問題だし、改善したらEdgeRouter-Xのパワー不足だとはっきりするしね。

で、Sophos様はすごくて個人利用(ホームユース)であればSophos UTM/Sophos XG Firewallを無償提供してくれます。ネットワークエンジには自宅環境で思う存分使い倒して、ビジネス利用の時には是非FortigateやCheckPointでは無く、Sophosを選んでね!っていう心意気だと思います。すごい。

Sophos XG FirewallとSophos UTMの違い

UTM Firewall を Sophos XG Series または UTM 9 へアップグレード| Sophos UTM ソリューション

https://www.sophos.com/ja-jp/lp/utm-upgrades.aspx

ざっくりいうと、前からあったSophos SGシリーズのUTMと、買収してきた新しめのSophos XGシリーズのFirewallという感じ。

うちの環境では最初にSophos UTMを試してみたんですが、IPv4 over IPv6な構成を作れなくて、Sophos XG Firewallに早々に乗りかえました。

- Sophos UTM = IPIP6トンネルに非対応?メニュー上は設定出来そうにない。Transix(DS-Lite)が利用出来ないのでNG。

- Sophos XG Firewall = IPIP6トンネルに対応。WebUI上でぽちぽちすれば設定出来た。複数のトンネルを設定しておいてロードバランスするといったことは出来ない感じ。

Sophos UTMとSophos XG Firewallの動作環境

Sophos UTMのほうが動作環境としてはゆるめですが別なページを見てると保護対象のIPアドレスが50個までという制約があります。

Sophos XG Firewallは保護対象のIPアドレスの制約や機能制限は特になく、ただCPUが4コア、メモリが6GBまでしか利用出来ないという制限が付いてます。実際にはここに抵触するほどの多数のクライアントが接続してきたり、コンテンツフィルタリングを利用することは「一般のご家庭」では無いと思います。

Sophos XG Firewall Home Edition

Software appliance can be installed on a dedicated Intel™ – compatible PC.

Intel compatible computer with dual network interfaces. (Any previous OS or files on the computer will be overwritten when installing the XG Firewall Home Edition)

Home Edition is limited to 4 cores and 6 GB of RAM. The computer can have more than this, but XG Firewall Home Edition will not be able to utilize it.Sophos UTM Home Edition

https://support.sophos.com/support/s/article/KB-000034600?language=en_US

Software appliance can be either installed on a dedicated Intel™-compatible PC or within a virtual machine.

Virtual appliance can be run directly in any VMware vSphere Edition.

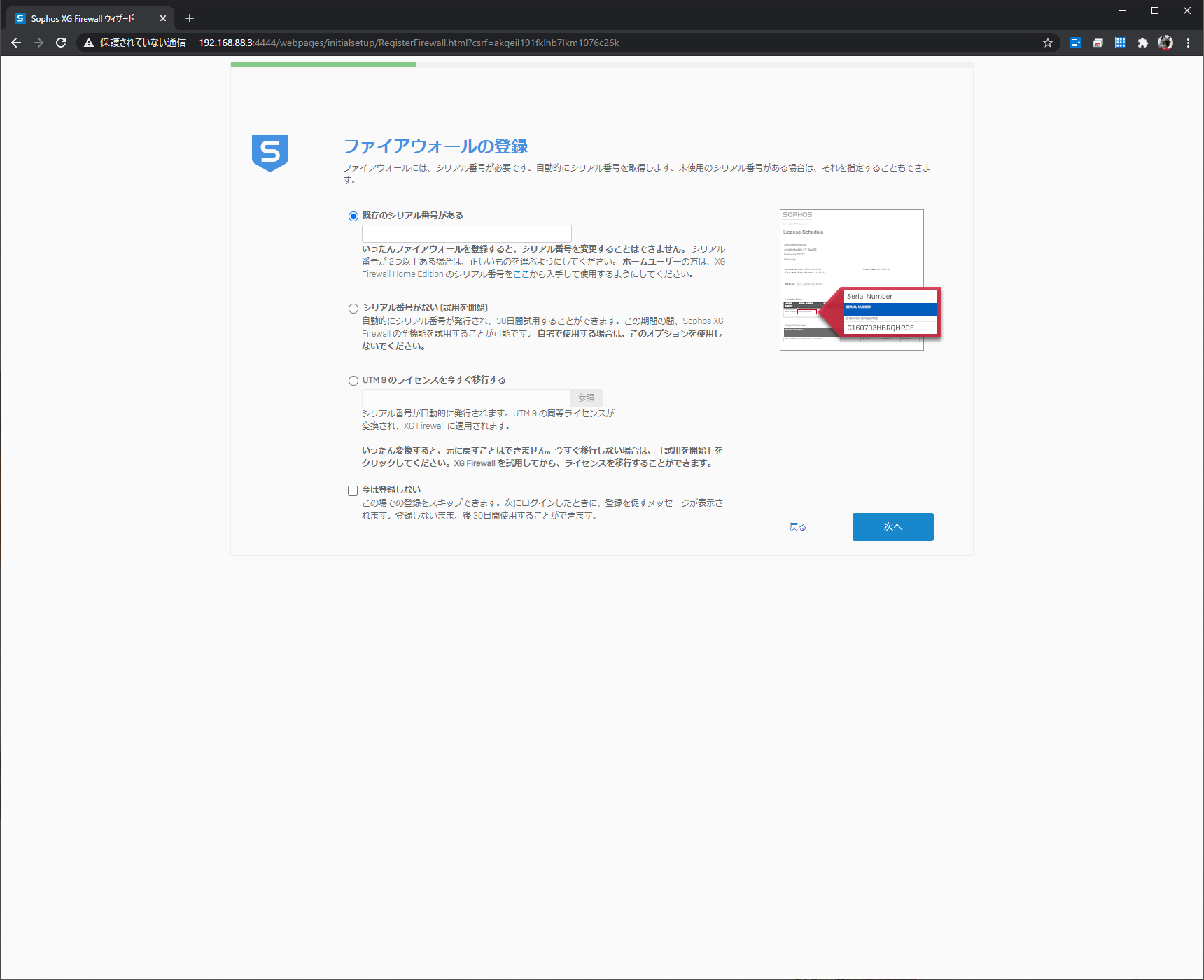

Sophos XG Firewall Home Editionの入手

Sophos XG Firewall Home Edition

https://www.sophos.com/ja-jp/products/free-tools/sophos-xg-firewall-home-edition.aspx

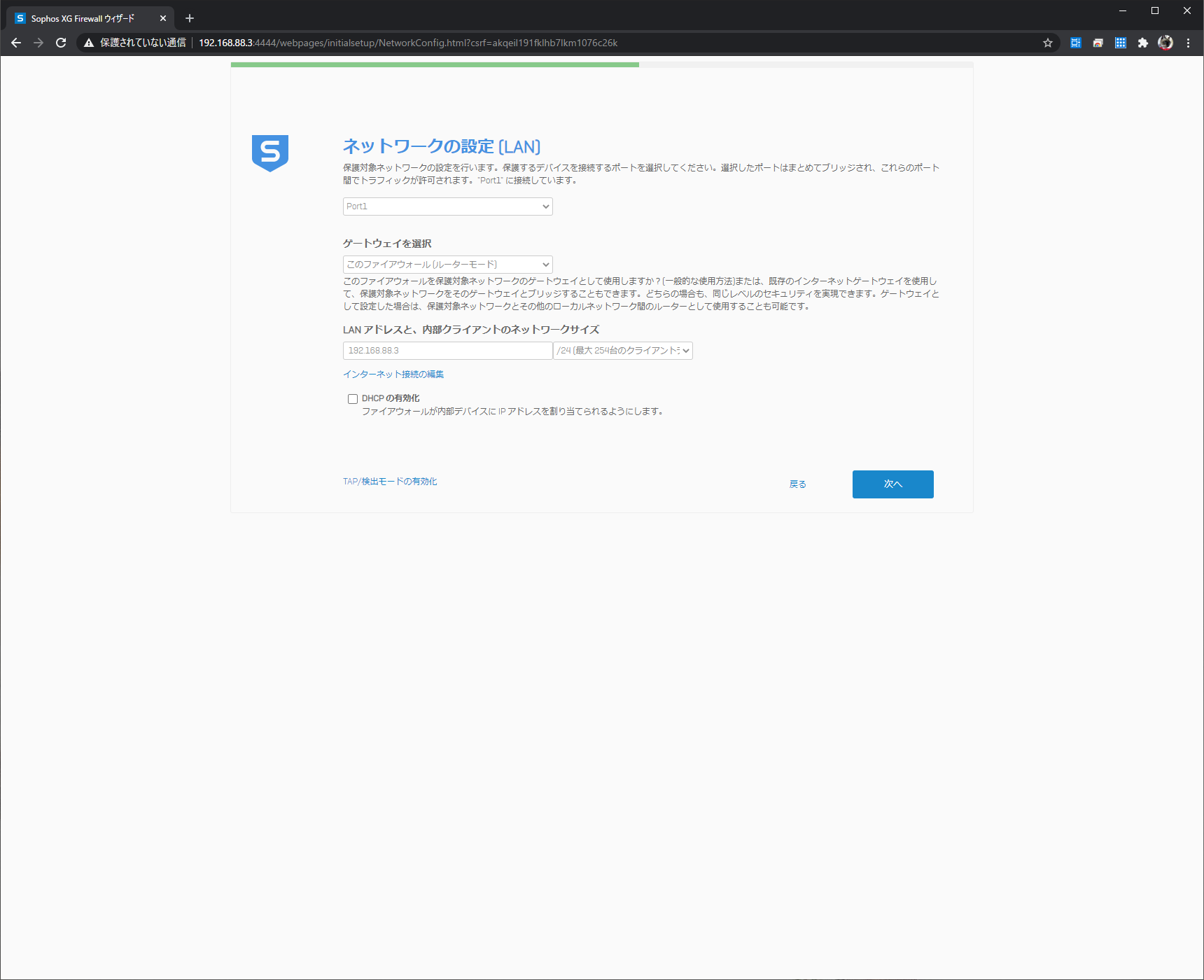

Sophos XG Firewall用の仮想マシンの作成

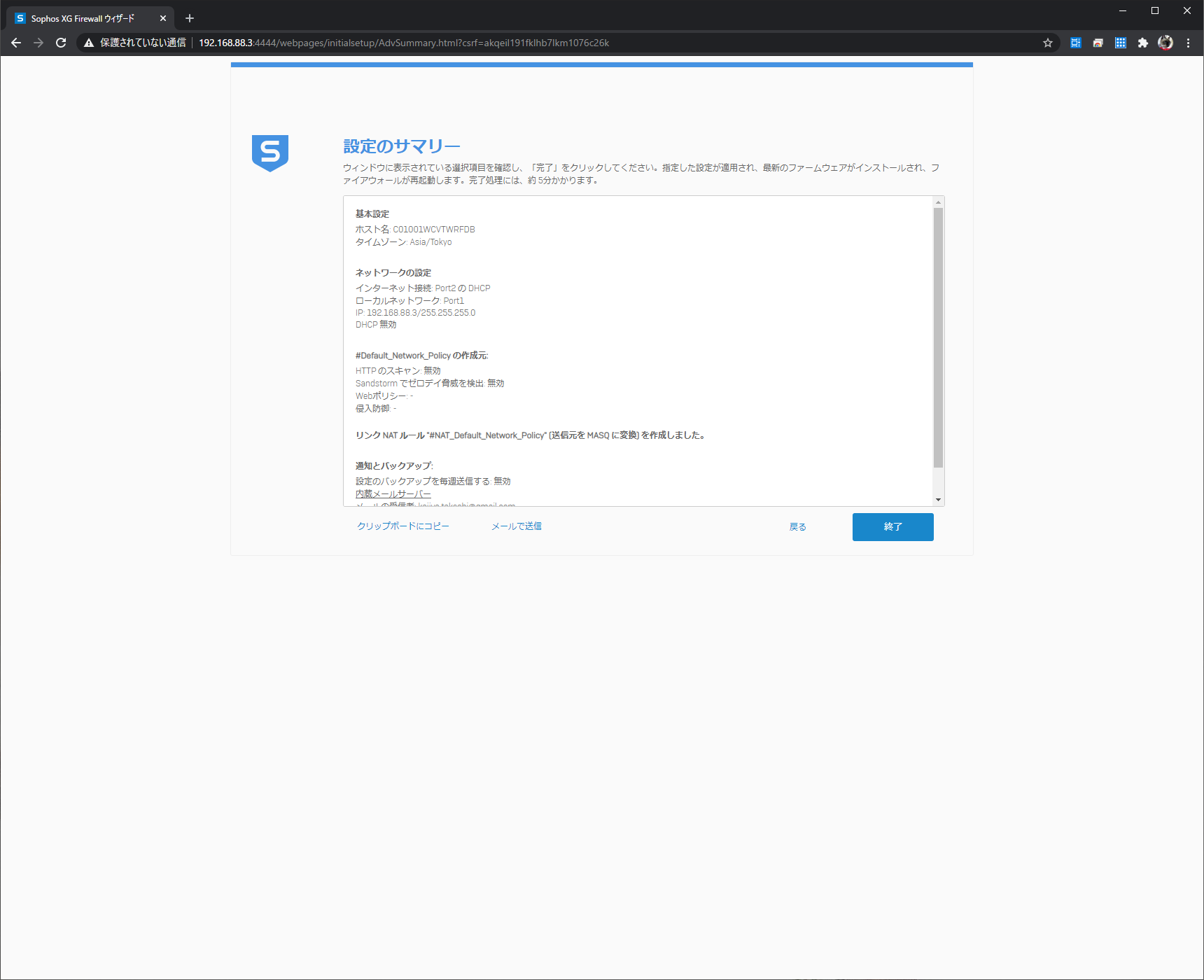

Windows Admin Centerで仮想マシンを作ったときの設定をぺたり。

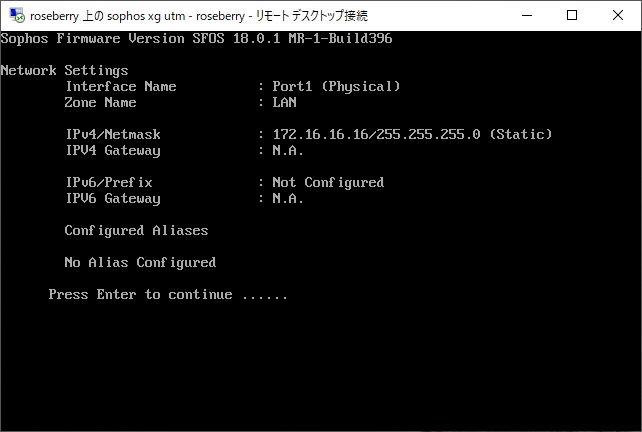

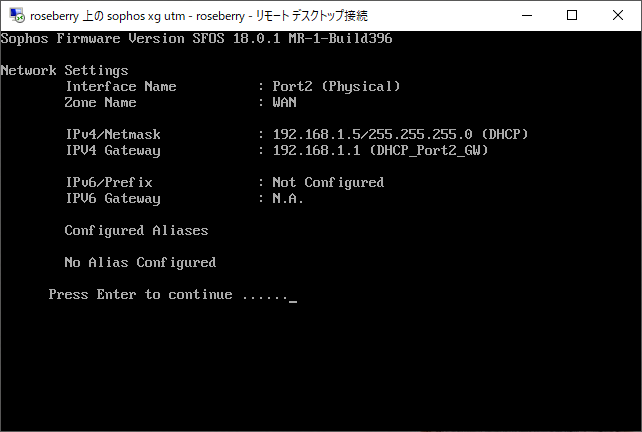

ネットワークアダプタの設定は、1個目がLAN側、2個目がWAN側となるようにする。(そしてWindows Admin Centerだとそれが分かりにくいw)

あとは仮想マシンの電源を入れてISOからインストールを行っていく。

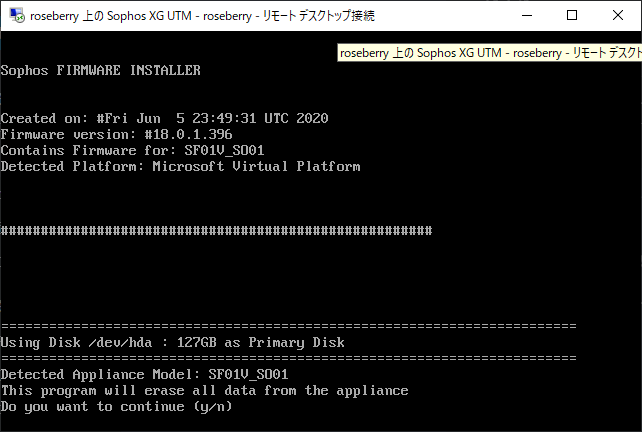

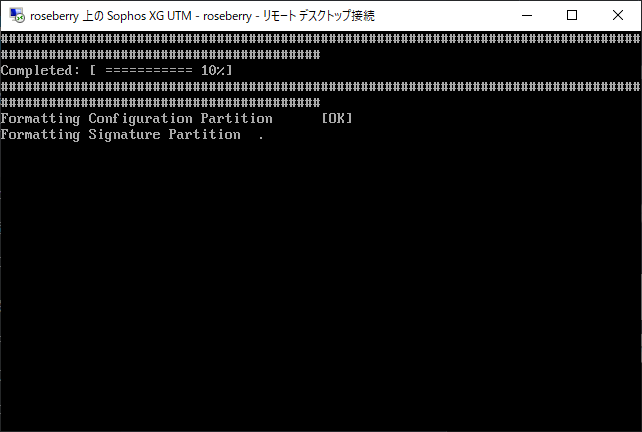

Sophos XG Firewallのインストール

(Installing Firmwareと出てるが実際はLinuxベースのOS起動環境がまるごと作られて書き込まれている=ファームウェアのバージョンアップやダウングレードも同じプロセス)

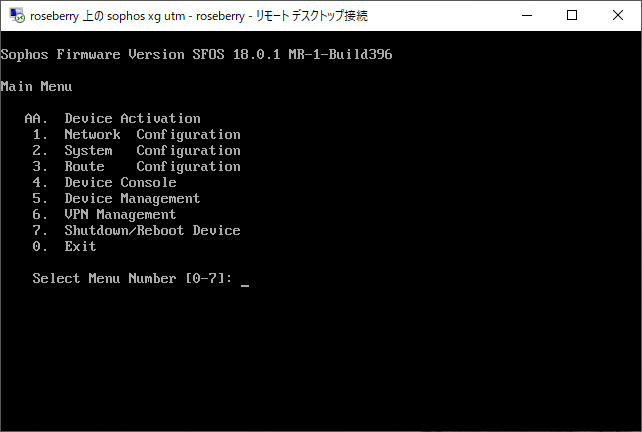

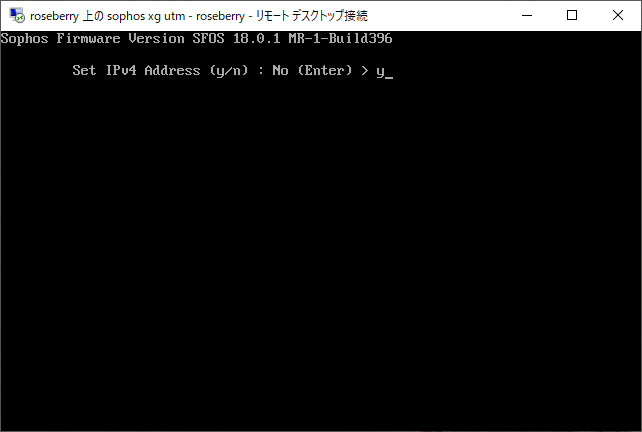

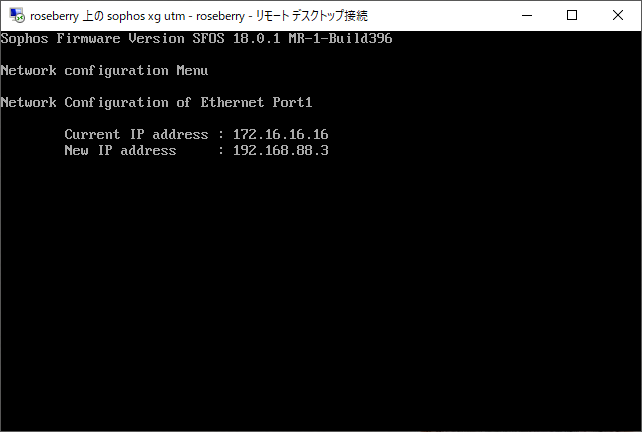

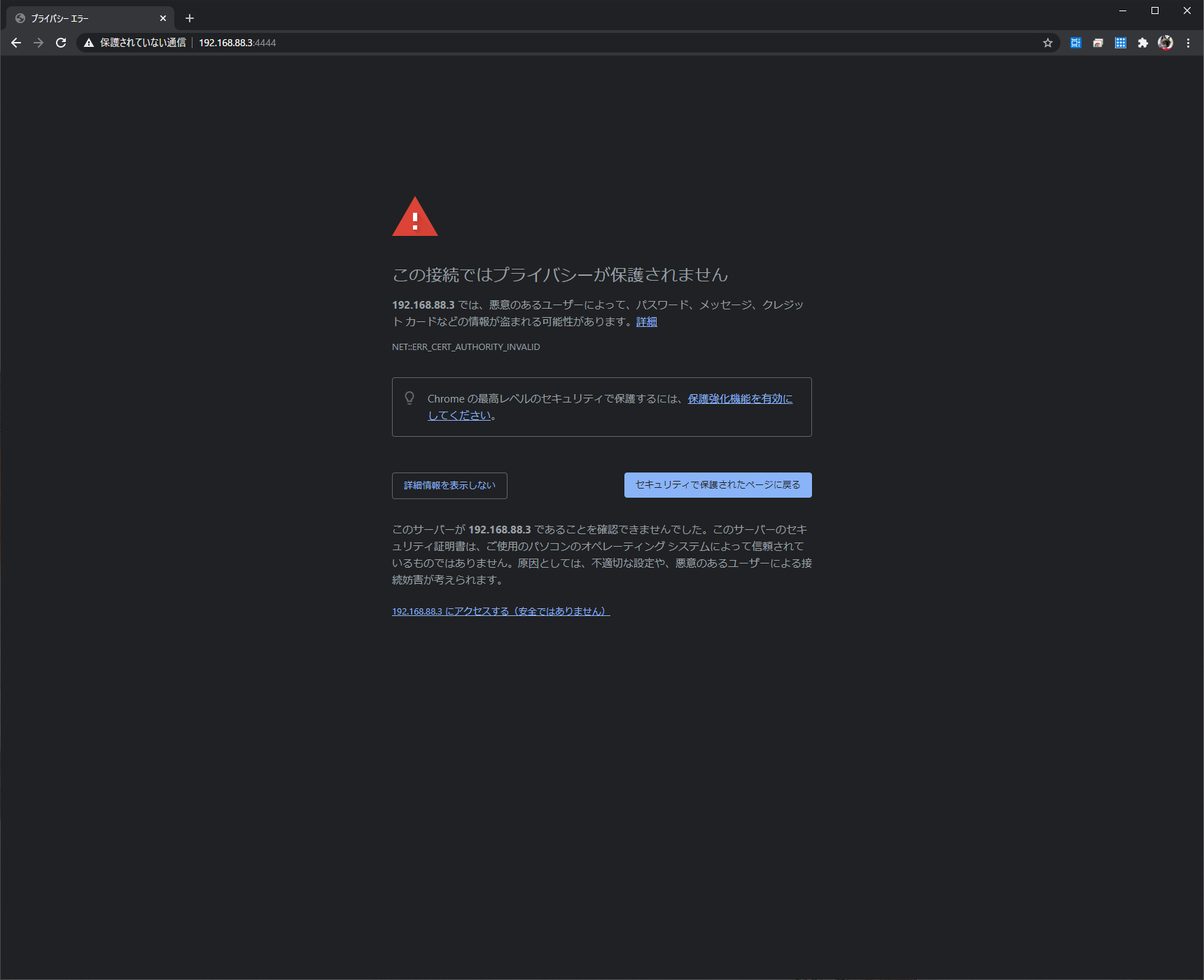

後は管理用WebUIにログインして進めていく。

続きの初期セットアップは別ページで。